Użytkownicy Samsungów nie mają ostatnio łatwego życia. W kwietniu stwierdzono niebezpieczeństwo związane z czytnikiem odcisku palca, natomiast dzisiaj...

Użytkownicy Samsungów nie mają ostatnio łatwego życia. W kwietniu stwierdzono niebezpieczeństwo związane z czytnikiem odcisku palca, natomiast dzisiaj opisany na Niebezpieczniku problem jest już znacznie większy. Dotyczy bowiem ponad 600 milionów użytkowników i ci, którzy korzystają z oprogramowania Samsunga muszą mieć się na baczności.

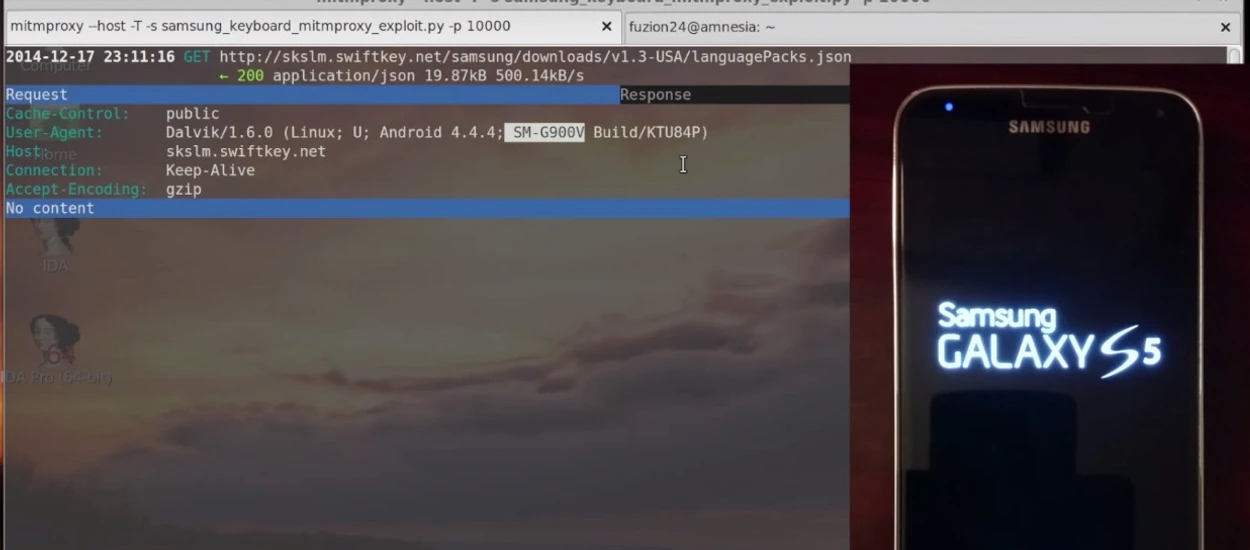

Okazuje się bowiem, że modele S5 i S6 można zamienić w... pluskwy. Uzyskanie dostępu do kamerki i mikrofonu możliwe jest "dzięki" luce w klawiaturze IME, opartej o SwiftKey, którą zmodyfikował Samsung. Oprócz tego, na zaatakowanym telefonie można odczytać przychodzące i wychodzące wiadomości SMS, a także zainstalować niechciane oprogramowanie. Niestety, nawet jeśli korzystacie z innej niż systemowa klawiatura, to problem również będzie Was dotyczył. O co dokładnie chodzi? Tłumaczy Niebezpiecznik.pl:

Problem wynika z tego, że kiedy klawiatura IME pobiera aktualizacje paczek językowych, to połączenie nie jest w pełni szyfrowane (nie są nim objęte pliki *.zip). Atakujący, którzy znajdują się na trasie pakietów (np. właściciele hotspotów, operatorzy, albo inni użytkownicy z sieci lokalnej, którzy wykonają ataki ARP spoofingu) mogą więc podmienić pobieraną paczkę na złośliwą. Z racji nadawania ponadnormalnych przywilejów procesowi odpowiedzialnemu za aktualizację, podrzucony kod może obejść wbudowane w Androida ograniczenia (sandboxing) — aby wyjść do innego katalogu niż aplikacyjny, badacz skorzystał ze znanego tricku z nadaniem payloadowi w archiwum .zip nazwy pliku w stylu: "../../../../tutaj/payload".

Co mogę zrobić?

Podobnie jak Niebezpiecznik radzimy pozbycia się oryginalnego oprogramowania Samsunga na rzecz innych rozwiązań np. CyanogenMod. Rozwiązaniem jest także zrootowanie telefonu i usunięcie plików dotyczących IME. Jeśli nie wykonacie żadnej z tych czynności zdecydowanie unikajcie otwartych sieci Wi-Fi (hot-spotów) lub rozważcie skorzystanie z VPN-a.

Poniżej wideo przedstawiające powyżej opisany atak:

Hej, jesteśmy na Google News - Obserwuj to, co ważne w techu