Wiele lat temu (z naszej perspektywy) Internet nie był tak upowszechniony, jak obecnie - pracowano wtedy albo na bardzo leciwych wersjach Windows (9x/...

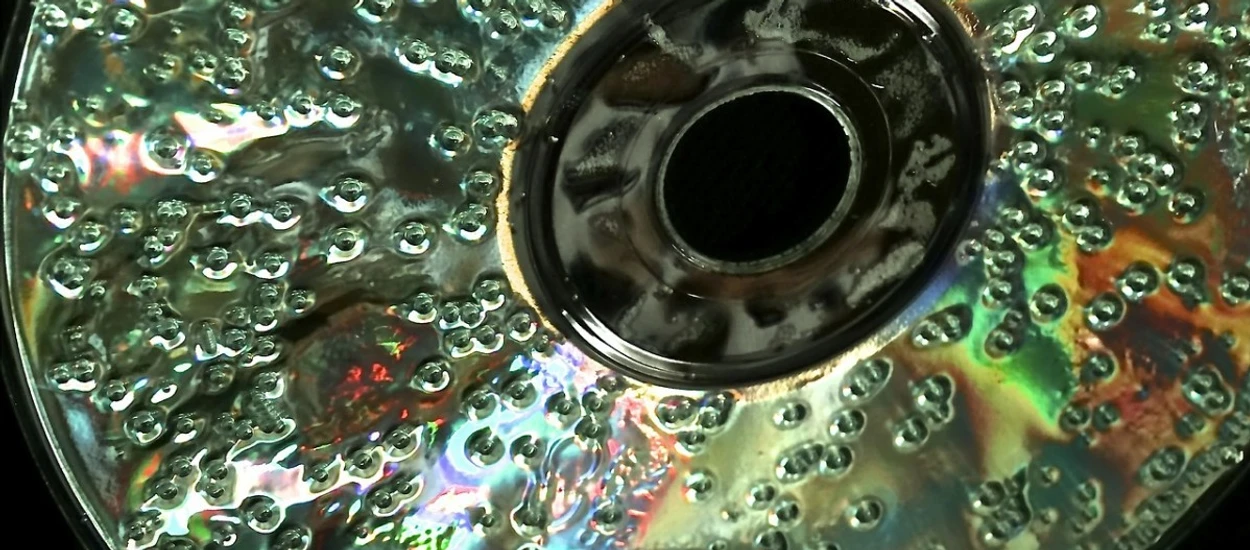

"Kiedyś to były wirusy komputerowe" - sprawdź jak kiedyś wyglądało złośliwe oprogramowanie

Wiele lat temu (z naszej perspektywy) Internet nie był tak upowszechniony, jak obecnie - pracowano wtedy albo na bardzo leciwych wersjach Windows (9x/3.x/2/1), DOS. Dużo od tego czasu się zmieniło. Cyberwandalizm był wtedy najwyższą formą "żartu", po czym gdy wkroczyliśmy w pewną fazę rozwoju Internetu, przestępcom zależało na tym, by program pozostał w ukryciu jak najdłużej i wyprowadził jak najwięcej zasobów, albo danych.

Wcześniej nikt nie widział interesu w tym, aby cokolwiek wykradać, zatem wirusy, będące wtedy "doskonałymi komputerowymi żartami" skupiały się często na tym, aby wyrządzić jak największe szkody na maszynie, która padła ofiarą infekcji. Nikt wtedy nie bawił się w szczególne miłosierdzie, systemy padały, dane udawały się na "wieczny cyfrowy spoczynek", a niekiedy same komputery nadawały się już wtedy na śmietnik. Tak, można rzec, że wtedy wirusy były nastawione głównie na destrukcję i dlatego obawiano się ich nieco bardziej, niż obecnie. Dziś z takich programów raczej nie robimy sobie nic, choć te cały czas istnieją i czyhają na nasze dane.

CIH

Zacząłem od tego robala, bo... miałem z nim bardzo, ale to bardzo do czynienia. Na początku obecnego millenium u mnie w domu były dwa pecety - jeden stacjonarny, drugi - IBM-owski ThinkPad (tak, ta maszyna działa do dzisiaj!). Komputer należał do ojca, ale czasem i ja korzystałem z niego (ten posiadał wewnętrzny modem telefoniczny) i kiedy był dostępny, podbierałem go sobie, aby przejrzeć zasoby ówczesnej Sieci. CIH został przywleczony do domu... na dyskietce, gdzie ojciec miał otrzymać jakieś tabelki, program do symulacji - w każdym razie przy okazji do komputera wlazł ten oto niebezpieczny robal. Było ciekawie, a mogło być jeszcze gorzej.

CIH nazywany był również "Czarnobylem" - z bardzo osobliwej przyczyny. Otóż ten oto robal miał bardzo nieprzyjemny zwyczaj aktywować się 26 kwietnia (vide w rocznicę Katastrofy w Czarnobylskiej Elektrowni Atomowej im. W. I. Lenina). Z powodu owej daty aktywacji pełni możliwości tego wirusa i jej negatywnej konotacji, robak szybko zyskał sławę i okrzyknięto go jedną z największych cyfrowych zaraz.

Zwłaszcza, że jego destrukcyjne działanie mogło się przejawić w dwa sposoby. Pierwszy w stylu "a mógł zabić" - nadpisywany był "początek" dysku twardego i bez głębszej ingerencji użytkownika ten nie nadawał się do użytku. Wariant drugi - wirus nadpisywał Flash BIOS własnym kodem i rzecz jasna płyta główna była martwa - aż do przeprogramowania układu oczywiście. W większości przypadków stosowano natomiast wymianę całego komponentu bazowego, niech Was nie zwiodą mityczne "palenia dysków", "palenia RAM-u" - komputer najpierw wyświetlał bluescreena, a następnie już się nie zapętlał. Tyle. I aż tyle.

Odsetek maszyn działających na systemach z rodziny Windows 9x jest marginalny, ale rok w rok ten wirus zbiera swoje "śmiertelne żniwo". Szacuje się, że jest to około kilku tysięcy maszyn rocznie.

AIDS

Historia tego złośliwca sięga 1989 roku i jest to jeden z głośniejszych przypadków masowego rozesłania ransomware'u, a zatem takiego oprogramowania, które zwyczajnie szantażuje ludzi korzystających z zarażonych maszyn. Autor tego trojana kazał sobie przesłać pieniądze na konto w Panamie za odszyfrowanie danych. Wszystko zaczęło się od ankiety, która miała znajdować się na dyskietkach 5,25 - PC Cyborg Corporation przesłała je do firm i instytucji w wielu krajach. Kiedy już maszyna została zarażona złośliwym kodem, po 90 restarcie urządzenia wyświetlał się komunikat o konieczności podłączenia drukarki. Gdy ta już była obecna, drukowany był list z żądaniem okupu pod postacią zapłaty za używane oprogramowanie.

Dane szyfrowane za pomocą tablicy z kluczem symetrycznym. Po tym, jak efekty ataku zostały ujawnione, opracowano programy ratunkowe dla maszyn oraz danych, które rozesłano po firmach. AIDS nie okazał się być aż taki groźny, jak się wydawało, wiele danych zostało odratowanych.

W sprawie AIDS zatrzymano Josepha L. Poppa, który po przeprowadzonym śledztwie w Wielkiej Brytanii okazał się być autorem tego złośliwego oprogramowania. Wkrótce uznano go za niepoczytalnego, a zatem za osobę, która nie może odpowiadać za swoje czyny z powodu zaburzeń psychicznych. Jedna z tez głosi, iż miała być to forma zemsty za nieprzyjęcie go na etat do WHO, jednak skala i rozmiar ataku to wykluczają. A uznanie go za niepoczytalnego również stało pod wielkim znakiem zapytania - z jego zapisów wynikało, iż zwyczajnie planował tę akcję przez stosunkowo długi czas.

PRIZM

Szkodnik niebezpieczny tylko dla systemów z rodziny 9x - jego celem jest infekowanie aplikacji Portable Executable EXE o rozszerzeniach DLL oraz EXE. Wirus dopisuje swój kod do pliku wykonywalnego, co można szybko stwierdzić sprawdzając rozmiar pliku EXE przed jego uruchomieniem oraz tuż po. Warunkiem dalszego działania szkodnika jest przełączenie się do trybu jądra systemu operacyjnego. Wykorzystuje również przerwanie 21h, wywołania IFS do aktywacji - czterokrotnie każdego miesiąca.

Wirus uaktywnia się w czterech dniach każdego miesiąca - po uruchomieniu zainfekowanego pliku wykonywalnego wyświetlany jest komunikat: (podobny do bluescreena)

Virus Win9x.Chazhma(Chernobil2)

Made by SpAmC0der->[PRiZM]->Vladivostok->Russia

Battle of life. Capital!!!

to be continued... Win32.Kursk2000

I w tym momencie ujawnia się również niszczycielskie usposobienie robaka - ten usuwa zawartość losowego sektora dysku twardego z czasem unieruchamiając system operacyjny i doprowadzając do konieczności jego reinstalacji.

Disk Killer

Zasada działania bardzo tożsama z jego nazwą, choć dysk udaje się uratować po tym, jak wirus dobiera się do danych i je "szyfruje", choć w tym wypadku to raczej za dużo powiedziane. Po uaktywnieniu się, Disk Killer pokazuje komunikat, który brzmi tak:

Disk Killer -- Version 1.00 by COMPUTER OGRE 04/01/1989 Warning !! Don't turn off the power or remove the diskette while Disk Killer is Processing! PROCESSING

Nieświadomy użytkownik może pomyśleć sobie - cóż, system coś dłubie, dłubie, każe nie wyciągać dyskietki, nie wyłączać komputera... dobrze. Mnie by zastanowiła sama nazwa programu, ale co tam.

Now you can turn off the power I wish you luck !

Ale gdy już pojawi się ten komunikat, robi się nieciekawie. Można albo odzyskać dane, albo nie przejmować się nimi i wykonać operację formatowania. Mimo faktu, iż nic nie zostaje zniszczone, może (mogło) to uprzykrzyć życie niejednemu użytkownikowi.

Akuku

Błędnie określany rosyjskim złośliwym oprogramowaniem - niewątpliwie jego rodowód jest typowo polski. Dowodem na to jest fakt, iż wirus ten wyświetla komunikat w naszym języku - poza tym jest właściwie nieszkodliwy. Chociaż może irytować komunikat, który brzmi: "A kuku frajerze!" No, tak. Wirus nierezydentny, po jego uruchomieniu wyszukuje plików COM oraz EXE i dopisuje się na ich końcu (zwiększając ich rozmiar, nie szuka wolnych przestrzeni).

Istnieją dwa warianty tego wirusa - różnią się one generalnie wyświetlanymi komunikatami.

Akuku.886 wyświetla komunikat: "A kuku, następny komornik" (lub ten, który zaprezentowałem powyżej", natomiast Akuku.1111 potrafi przy okazji odegrać melodyjkę. Taki polski akcencik.

Źródło: Malware Wikia

Grafika: 1, 2

Hej, jesteśmy na Google News - Obserwuj to, co ważne w techu