Elektroniczne gadżety otaczają nas już z każdej strony. Internet of things... małe mikrokomputery z dostępem do sieci trafiają już właściwie do każdego rodzaju urządzeń. Słowo „inteligentne” dołożone do nazwy produktu, potrafi skutecznie napędzić kampanię na Kickstarterze czy rozkręcić sprzedaż, nawet jeśli sam produkt za bardzo nie ma sensu. Wraz ze wzrostem liczby, często niechlujnie zabezpieczonych i najczęściej nieaktualizowanych, urządzeń tego typu pojawia się coraz więcej zagrożeń atakami hakerskimi przy ich użyciu. Jeden ze specjalistów ds. bezpieczeństwa w firmie Avast pokazał właśnie możliwe konsekwencje takiej akcji, skierowanej przeciw... ekspresowi do kawy.

Zhakował ekspres do kawy i zażądał okupu. Na żarty, ale taka czeka nas przyszłość

Nieszyfrowany świat

Martin Hron przeanalizował system, pod kontrolą którego pracuje „inteligentny” ekspres do kawy marki Smarter. Wybrał do tego testu wersję, która na stronie producenta opisana jest jako niewspierana, co oznacza, że ewentualne podatności nie zostaną załatane w przyszłości. Po tygodniu „zabaw” z urządzeniem odkrył, jak w ciekawy sposób wykorzystać to, że ekspres działa jako niezabezpieczony w żaden sposób punkt dostępu WiFi, komunikujący się w niezaszyfrowany sposób z aplikacją smartfonową, używaną do konfiguracji i kontroli nad urządzeniem.

Urządzenie jest tak otwarte, że przejąć kontrolę nad ekspresem i sterować nim zdalnie bez odwoływania się do aplikacji może właściwie każdy. Ponieważ jednak taki „włam” ani nie był wyzwaniem, ani nie dawał specjalnych „hakerskich” benefitów, Horn postanowił sprawdzić jak wyglądają zabezpieczenia mechanizmu wgrywania aktualizacji. Jak łatwo się domyślić, nie wyglądały w ogóle. Całość nie była w żaden sposób zabezpieczona, nie było szyfrowania, nie było a mechanizmu podpisywania kodu. Autor włamania postanowił wyciągnąć firmware z androidowej aplikacji Smartera, aby spróbować go zmodyfikować. Oczywiście tak jak i wcześniej okazało się, że nad tym elementem też nikt nie zdecydował się pochylić i go zabezpieczyć, wg autora ataku jest on napisany zwykłym tekstem zapisanym bezpośrednio w pamięci na płycie głównej.

Wrzuć bitcoina dla swojego hakera

„Otwartość” tego oprogramowania otworzyła przed Hronem całe mnóstwo możliwości. W pierwszej chwili chciał zmusić ekspres do kopania kryptowaluty, ale uznał, że przy 8 Mhz układzie byłoby to niezbyt spektakularne. Postanowił więc przeprowadzić na maszynie, tak popularny w ostatnich czasach, atak typu ransomware.

Jak sam przyznał, żeby móc to zrobić, musiał sprawdzić jakiego typu układ jest sercem całem maszyny. Gdy okazało się, że jest to ARM Cortex M0 urządzenie nie miało już dla niego tajemnic. Mając do wyboru klika dróg dla podmiany firmware'u wybrał tę najbardziej prawdopodobną, atak poprzez aplikację androidową. Przy tej okazji odkrył, że wysyłka nowego firmware'u była transmitowana także jak zwykły tekst i przy użyciu niezabezpieczonego połączenia WiFi.

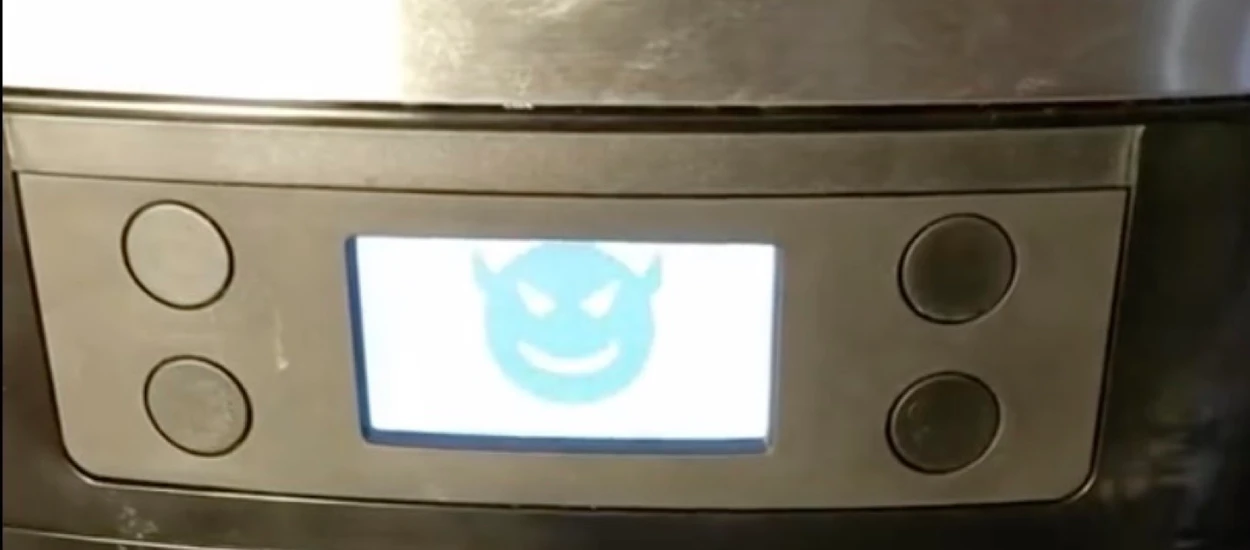

Spreparowany firmware po załadowaniu miał za zadanie włączyć grzałkę, puszczać gorącą wodę, piszczeć i wyświetlać na ekranie informację o ataku oraz adres www, pod którym ofiara mogłaby przeczytać jakie warunki należy spełnić, jeśli chce odzyskać kontrolę nad urządzeniem. Ekspres dało się wyłączyć tylko odłączając go od sieci. Efekt możecie obejrzeć na filmie poniżej (tak wiem, też nie nawidzę filmów wertykalnych).

Oczywiście atak na ekspres do kawy nie będzie raczej tym, co rozważaliby twórcy prawdziwych ransomware, ale pokazuje, jak każe urządzenie tego typu, jeśli będzie tak niechlujnie zaprogramowane łatwo zaatakować. O ile żądanie okupu w tym kontekście jest zabawne, to już uzyskanie dostępu do naszej sieci, przy użyciu firmware podmienionego przy pomocy fałszywej aplikacji, może być już znacznie boleśniejsze. Były już przecież ataki, gdzie używano, nieaktualizowanych i mających dziury w zabezpieczeniach, drukarek sieciowych.

Czarne lustro

To, co tutaj zaprezentowano, jest tylko przedsmakiem tego, co nas czeka w najbliższej przyszłości. Inteligentne domy wypełnione są już dziś różnymi urządzeniami sieciowymi po brzegi. Chcąc utrzymać koszty w ryzach dokładamy mostki, mieszając różne protokoły, uzupełniamy urządzenia renomowanych firm chińskimi „drobiazgami”.Ta cała sieciowa zupa chcąc nie chcąc, będzie miała coraz więcej słabych punktów.

My z drugiej strony, przenosząc coraz więcej naszej aktywności do sieci, będziemy coraz wdzięczniejszym obiektem ataku. Nie liczcie na to, że hakerzy ograniczą się do ataków na firmy. Jak człowiek sobie pomyśli, że taki Amazon próbuje już dziś sprzedawać nam domowe drony, to człowiek zaczyna się zastanawiać, jak długo jeszcze serial „Czarne lustro” będzie można recenzować słowami „w nieokreślonej przyszłości...”.

Całym ataku został opisany przez autora tutaj. Znajdziecie tam opis metod, narzędzi oraz przeróżne możliwe warianty jego wykorzystania.

Hej, jesteśmy na Google News - Obserwuj to, co ważne w techu