„Szewc bez butów chodzi” to popularne powiedzenie jest na tyle uniwersalne, że jak się właśnie okazało, pasuje też do tematu cyberbezpieczeństwa. Przekonała się o tym firma Cellebrite, znana z tego, że jest producentem najpopularniejszego narzędzia służącego do łamania zabezpieczeń iPhonów, używanego przez służby bardzo wielu państw. Już jakiś czas temu ogłosiła, że wśród łamanego oprogramowania znalazł się też Signal. Twórca komunikatora postanowił odpowiedzieć w iście hakerski sposób...

Szef Signala złamał zabezpieczenia i ośmieszył izraelskich „łamaczy” iPhonów

Zemsta na zimno

Moxie Marlinspike zaczął swoją opowieść od opisana samego podmiotu ataku i Cellebrite nie wygląda z tej perspektywy dobrze. Nie jest to firma, która może budzić naszą sympatię, zasłaniając się na przykład walką z terroryzmem. Wśród jej klientów są taki kraje jak Rosja, Wenenzuela, Chiny czy Mjanma, a materiały pozyskiwane przy ich pomocy służyły do prześladowania niezależnych dziennikarzy czy opozycjonistów

Twórca Signala postanowił więc zbadać ich urządzenie, które okazało się katastrofalnie zabezpieczone i podatne na szereg ataków. Co ważne, część z podatności prawdopodobnie może być podstawą do podważenia dowodów zdobytych w ten sposób. Wydaje się też, że w takim stanie Cellebrite mogłoby być użyte np. do bardzo wiarygodnego fabrykowania dowodów.

Łamanie łamacza

Cóż, najpierw trzeba znaleźć, zupełnie przypadkowo oczywiście, paczkę z zestawem do łamania produkcji tej firmy. Szefowi Signala wypadł on pod nogi z przejeżdżającej obok ciężarówki ;). Po tym mrugnięciu okiem do czytelnika Marlinspike przeszedł do rzeczy.

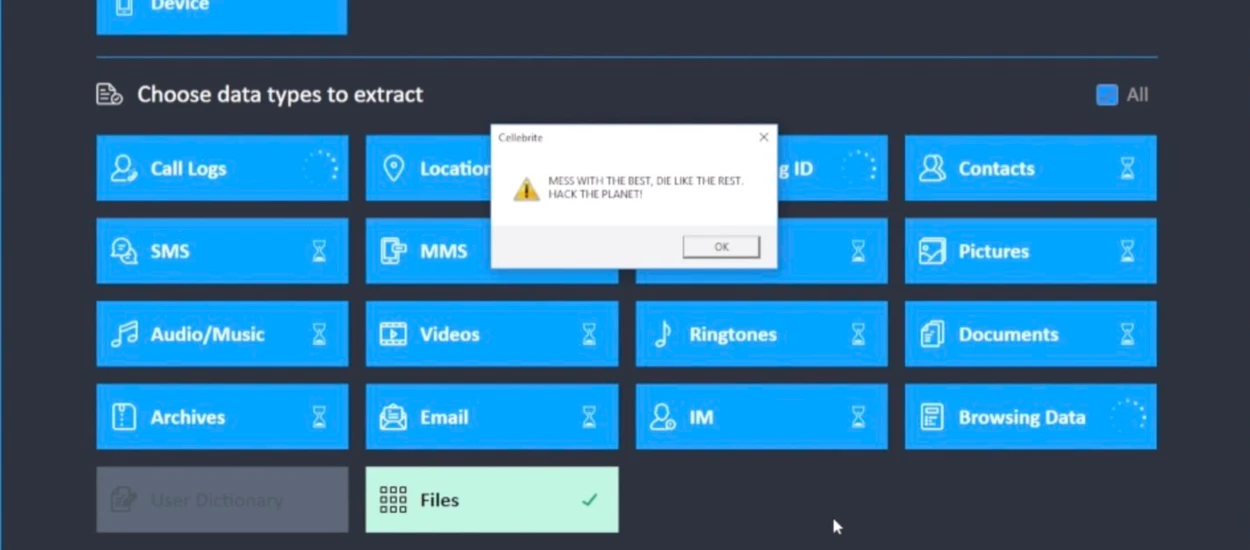

Według jego opisu zestaw oprogramowania Cellebrite składa się z dwu kluczowych elementu, UFED odpowiada za kopiowanie danych, a Physical Analyzer za przetworzenie plików do czytelnej postaci. Zabezpieczenia Cellebrite maj być zrobione na tak żenującym poziomie, że właściwie można powiedzieć, że ich nie ma.

Według Marlinspike'a firmie nie chciało się przygotować nawet bardzo podstawowych i popularnych zabezpieczeń przed exploitami, poszczególne komponenty, np. biblioteki DLL FFmpeg pochodzą sprzed prawie dekady, i nie zostały ani razu zaktualizowane. Dzięki temu, po spreparowaniu odpowiedniego pliku i umieszczeniu go na skanowanym urządzeniu, można wykonać praktycznie dowolny kod.

Ma to pozwalać między innymi na podmianę części lub całości wyciąganych przez Cellebrite danych. Otwiera to możliwość do manipulowania raportami generowanymi przez to oprogramowanie, a w zdolnych rękach mogłoby nawet posłużyć do stworzenia bardzo wiarygodnych, spreparowanych dowodów. Ja tu nie wierzyć materiałom ze z trudem „złamanego” urządzenia.

Marlinspike zaoferował jednocześnie, że ujawni Cellebrite wszystkie znalezione dziury, pod warunkiem, że firma przekaże twórcom oprogramowania wykorzystywane przez ich oprogramowanie błędy i podatności. Złośliwiec :)

Cellebrite piratem?

CEO Signala podał też przykłady szeregu bibliotek firmy Apple, które izraelskie oprogramowanie wykorzystuje do łamania iPhonów. Można w 100% przyjąć, że Apple nie udzieliło Cellebrite licencji na ich dystrybucje, co oznacza, że są wykorzystywane nielegalnie. Na miejscu tej firmy konsultowałbym się już z prawnikami, Apple pozywało firmy za znacznie mniej oczywiste rzeczy.

Po tym, jak temat zaczęły podchwytywać amerykańskie portale technologiczne, Cellebrite wydało najbardziej ogólnikowe oświadczenie, jakie tylko dało się wymyślić:

„Cellebrite pomaga klientom chronić i ratować życie, przyspiesza działanie wymiaru sprawiedliwości i pomaga chronić prywatność w legalnych śledztwach. Mamy precyzyjne zasady licencjonowania, regulujące sposób, w jaki nasi klienci mogą korzystać z tych technologii. Nie sprzedajemy jej do krajów objętych sankcjami przez USA, Izrael czy szerszą społeczność międzynarodową. Firma Cellebrite jest zaangażowana w ochronę integralności danych naszych klientów, nieustannie kontroluje i aktualizuje swoje oprogramowanie, tak aby wyposażyć naszych klientów w najlepsze z dostępnych rozwiązań cyfrowego wywiadu.”

Nie wiem jak dla Was, ale dla mnie brzmi to, jak przyznanie się do winy :) Nie jest to zresztą pierwsza wpadka tej firmy, kilka lat temu z ich strony wyciekły dane wielu spraw, w których firma pomagała, wraz z wrażliwymi danymi klientów. Cóż...

Hej, jesteśmy na Google News - Obserwuj to, co ważne w techu