Zwykle staramy się poświęcać dużo czasu ochronie swojej prywatności w sieci. Pokazały to choćby zeszłoroczne protesty przeciwko wprowadzeniu ACTA, czy...

Zwykle staramy się poświęcać dużo czasu ochronie swojej prywatności w sieci. Pokazały to choćby zeszłoroczne protesty przeciwko wprowadzeniu ACTA, czy narastające zainteresowanie negocjacjami w Parlamencie Europejskim dotyczącymi TTIP. Są to jednak aspekty ni zależne bezpośrednio od nas, na których często zbyt mocno się skupiamy, zapominając zupełnie o tym, jak sami możemy zadbać o własne bezpieczeństwo. Kaspersky Lab Polska przeprowadził badania, z których jasno wynika, że choć sytuacja się poprawia, to wciąż bardzo wielu z nas korzysta z niezabezpieczonych sieci WiFi.

W jednym ze swoich ostatnich wpisów (Polska potęgą! Botnetową…) przytaczałem informacje podane przez firmę Symatec, z których wynika, że nasz kraj znajduje się na 7 miejscu pod względem ilości komputerów należących do Botnetu. Opublikowane wczoraj wyniki badań Kaspersky Lab Polska pokazują jedną z możliwych przyczyn takiego stanu rzeczy – brak fundamentalnych zabezpieczeń sieci bezprzewodowych.

Firma przeprowadza analizy w największych polskich miastach już od 4 lat, a w bieżącej sesji badań pod lupę wzięte zostały już Trójmiasto, Poznań, Kraków, Toruń, Szczecin, Katowice i Częstochowa, które zostały przebadane jeszcze w zeszłym roku. Najnowszy raport dotyczy zaś Wrocławia, Łodzi i Bydgoszczy, gdzie przeanalizowano po 10 000 sieci bezprzewodowych, rozłożonych przy prawie 170 km ulic. Wyniki badań możecie znaleźć na poniższych grafikach.

Sieci WiFi podzielone zostały wg 3 kategorii stosowanych standardów zabezpieczeń. W pierwszej grupie o zdecydowanie najwyższym poziomie ochrony znalazły się WPA oraz WPA2 (drugi z nich jest stosowany w nowszych routerach). Kolejny segment tworzą przestarzałe już zabezpieczenia WEP, których złamanie nie jest szczególnie trudne i wymaga jedynie umiejętności wykorzystania darmowego oprogramowania na jakimkolwiek laptopie. Ostatnią część tworzą sieci WiFi pozbawione jakichkolwiek zabezpieczeń. To tej kategorii zaliczone zostały punkty chronione jedynie przez filtrowanie adresów MAC. Oto jak wyniki badań ocenia ekspert ds. bezpieczeństwa Kapersky Lab Polska, Maciej Zarek:

Wrocław zdecydowanie odrobił pracę domową. Z aktualnymi wynikami skanowania plasuje się w ścisłej czołówce najlepiej zabezpieczonych polskich miast. Będzie to lepiej widoczne, kiedy opublikujemy podsumowanie bieżącego sezonu badań. Patrząc na wyniki Łodzi i Bydgoszczy, trzeba przyznać, że nie są one najgorsze. Porównując tegoroczne skanowanie Łodzi do poprzedniej edycji, widać wyraźną poprawę na korzyść najlepiej zabezpieczonych sieci WPA i WPA2.

Porównując wyniki tegorocznych badań z poprzednimi sesjami widać wyraźnie zwiększenie się liczby sieci zabezpieczonych najlepszymi standardami. W poprzednim rankingu najlepszym wynikiem mogło pochwalić się Trójmiasto, gdzie niezabezpieczonych było tylko 17 % sieci. Najgorzej za to wypadła Częstochowa, która każdy ze standardów obdzieliła mniej więcej po równi.

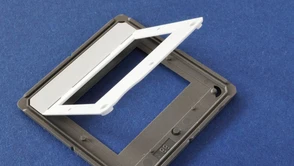

Zbieranie danych przez ekspertów z Kaspersky Lab Polska odbywało się metodą wardrivingu, przy pomocy samochodu wyposażonego w odpowiedni sprzęt komputerowy i antenę dookólną. Stosowanie tej metody często budzi niezasłużone kontrowersje, gdyż nie polega ona, jak niektórzy sądzą do podłączania się do prywatnych sieci bezprzewodowych dzięki przełamaniu zabezpieczeń (jeśli takowe występują), a jedynie na wyszukiwaniu otwartych hotspotów.

W Internecie można znaleźć wiele map przedstawiających lokalizacje takich właśnie otwartych sieci WiFi, a niektórzy z co bardziej aktywnych wardriverów oznaczają nawet w świecie rzeczywistym takie miejsca, co nazywane jest warchalkingiem, który posiada swój usystematyzowany zapis oznaczeń. Kaspersky Lab Polska podkreśla jednak, że nie kolekcjonuje i nie rozprowadza on zdobytych danych, a jedynie wykorzystuje je w celach naukowych, co w żadnej mierze nie jest sprzeczne z prawem.

Tego typu badaniom można oczywiście zarzucić pewną dozę niezawinionej niedokładności. Chodzi mi tu np. o hotspoty w miejscach publicznych, które z racji swej natury są otwarte i nie można ich łatwo odfiltrować z grona wszystkich punktów dostępowych. Z informacji Kaspersky’ego można jednak wywnioskować, że trasy, po których porusza się wyekwipowanych przez nich samochód, wyznaczane są w taki sposób, aby zmarginalizować liczbę wychwytywanych hotspotów - najczęściej skanowane są duże skupiska bloków czy osiedla domów jednorodzinnych.

Inna kwestią, na którą chciałbym zwrócić Waszą uwagę, jest fakt bezpieczeństwa przeglądania Internetu przy użyciu otwartych punktów dostępowych. O ile samo surfowanie po sieci nie wiąże się raczej z wystawieniem się na szczególnie duże zagrożenie, to już np. odczytywanie maili czy logowanie się na portale społecznościowe można określić jako niewskazane.

Korzystanie bowiem z nieznanych sobie punktów dostępowych jest niejako wystawieniem dużego kredytu zaufania administratorowi danego hotspotu. A nawet jeśli nie zapomniał on należytym zabezpieczeniu połączenia, to sieć taka pozwala na łatwiejszy podsłuch informacji, a przecież nikt z nas nie chciałby przez brak zabezpieczeń stracić oszczędności życia.

Wracając jednak do prywatnych sieci WiFi – jeśli nie zadbamy o należytą ochronę, to istnieje oczywiście jakieś prawdopodobieństwo, że nie poniesiemy z tego tytułu żadnych kosztów, a na naszej ignorancji skorzystają najwyżej ludzie mieszkający wokół nas – jest to zwłaszcza rozpowszechniony „proceder” w blokach, gdzie sąsiedzi niekiedy korzystają nawzajem ze swoich routerów.

Aby jednak ustrzec się niepowołanego dostępu należy przede wszystkim zmienić domyślne hasła dostępu posiadanego routera. Wiadomo, im bardziej skomplikowane hasło, tym trudniej je złamać. Następnie należy włączyć szyfrowanie połączeń oparte na protokołach WPA/WPA2, które jak już wcześniej napisałem stanowi zdecydowanie lepsze zabezpieczenie niż WEP. W sytuacji jednak, gdy posiadany przez nas sprzęt nie obsługuje WPA/WPA2 to najlepiej zapomnieć w ogóle o jego użytkowaniu i zaopatrzyć się w model z wyższej półki.

Kolejnym działaniem może być też np. wykorzystanie adresów sprzętowych (MAC) poszczególnych kart sieciowych, które możemy na stałe przypisać do adresów IP urządzeń działających w sieci, a także zmniejszenie puli obsługiwanych urządzeń tylko do tych przez nas posiadanych. Pomocne może okazać się także wyłączenie rozgłaszania SSID, który jest identyfikatorem naszej sieci bezprzewodowej.

Na koniec jako ciekawostkę mogę też podać nieco chałupniczy sposób, który polega na fizycznym osłabieniu mocy nadajnika, tak jego zasięg nie wychodził poza nasze mieszkanie. Jednak ten ostatni sposób jest przeznaczony jest jedynie dla maniaków bezpiecznego przeglądania sieci.

Hej, jesteśmy na Google News - Obserwuj to, co ważne w techu