Przed II wojną światową polscy kryptografowie jako pierwsi na świecie złamali kod Enigmy, co kilka lat później przyczyniło się do pokonania nazistowsk...

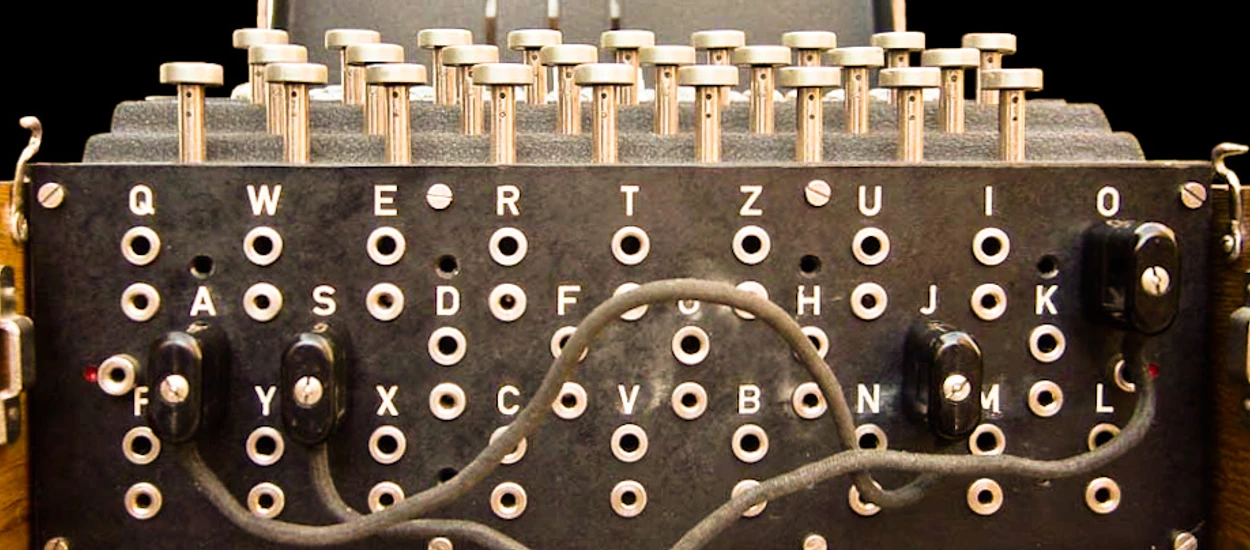

Przed II wojną światową polscy kryptografowie jako pierwsi na świecie złamali kod Enigmy, co kilka lat później przyczyniło się do pokonania nazistowskich Niemiec. Teraz nasi rodacy chcą powrócić do najlepszych tradycji Biura Szyfrów, tworząc Centrum Kryptologii, a oprócz tego zbrojąc się cybernetycznie, a także kupując niebezpieczne wirusy. Czyżby frontem następnego konfliktu okazał się Internet?

Wyobraź sobie, że kupujesz samochód. Masz do wyboru „starą bunię” - BMW e30, pamietającą jeszcze czasy szmuglowania towarów zza zachodniej granicy i pachnącego nowymi technologiami Merola klasy S, któremy wystarczy przerwanie malutkiego kabelka do absolutnego uziemienia. Co wybierasz?

Dla fana smart-rzeczy odpowiedz jest jasna, niestety może jej szybko żałować, udając się z każdą, najmniejszą drobnostką do autoryzowanego serwisu, a nie pana Mietka, osiedlowego mechanika. Identycznie sytuacja ma się z asami polskiego lotnictwa, naszpikowanymi elektroniką, myśliwcami F-16.

Wydaliśmy na nie grube miliardy, a okazało się, że Polacy nie mają w ogóle dostępu do technologii szyfrujących obsługujących komunikację na linii baza – myśliwiec. W praktyce oznacza to, że przy każdej zmianie musimy się kontaktować z serwisem zlokalizowanym za granicą, a sami w Polsce nie możemy nic zrobić, choćby nadchodził czas apokalipsy.

Właśnie takim sytuacjom zaradzić ma powołane w tym roku Narodowe Centrum Kryptologii, które będzie koordynowało sprawy bezpieczeństwa cyfrowego naszego kraju. Pozwólcie, że opiszę wam jak ważka jest to kwestia. Wyobraźmy sobie, że jakiś Muhammad rezydujący w pustynnych obszarach Bliskiego Wschodu i odznaczający się wybitnymi zdolnościami hakerskimi dla zabawy postanawia sparaliżować warszawską komunikację miejską.

Sygnalizacja świetlna zmienia kolory w losowej kolejności powodują, że oglądamy FlatOuta w realu. Drogi to jednak nie wszystko, systemu komputerowe kierują też przecież wodociągami, a także systemami uzdatniania wody. Liczba osób znajdujących się z sytuacji zagrożenia wzrasta w piorunującym tempie. Potem Muhammad zabiera się za Centrum Badań Jądrowych w podwarszawskim Świerku…

Niemożliwe? Wcale nie.

Dlatego właśnie potrzebne są nam autorskie technologie szyfrujące, w które inwestuje obecnie każde państwo, o ile nie ma zamiaru stać się zamorską kolonią Wujka Sama. Mają one na celu przede wszystkim ochronę kluczowych kanałów przepływu danych. Ale jak od czasów generała Sun Zi i jego Sztuki wojennej wiadomo, najlepszym sposobem na obronę jest atak.

Najlepiej niespodziewany i dokonany w stylu agenta 47, z ukrycia, czyli z zainfekowanego komputera wroga. Właśnie taką możliwość miałby zapewniać wirus komputerowy zamówiony prze NCK. Przecież zdecydowanie taniej jest korzystać z armii komputerów – zombie zrzeszonych w ramach botnetu z zasobów przeciwnika, niż inwestować w rozbudowę własnych serwerowni.

Niestety, to o czym przed chwilą napisałem, zdecydowanie nie powinno być udostępnione publicznie. W końcu taki wirus mógłby atakować tez infrastrukturę informatyczną każdego z krajów, o ile nie jest to żyjąca po amiszowsku Korea Północna. A tymczasem wiadomość o sprawach, które powinny pozostać tajne trafiła do oficjalnego, rządowego komunikatu.

NSA słucha

Możemy przez to przypuszczać, że NSA z jeszcze większą czułością nastawi swoje radary na filtrowanie skrzynki mailowej Donalda Tuska. Ba! Jest to nawet więcej niż pewne. Zwłaszcza od kiedy dzięki dokumentom wyniesionym przez Snowdena, poznaliśmy plany Narodowej Agencji Bezpieczeństwa na najbliższe 3 lata.

Po pierwsze, szpiedzy spod znaku hamburgerów i coli, chcą wywierać naciski na dostawców oprogramowania zabezpieczającego, aby Ci zostawili analitykom tzw. backdoory, czyli możliwości ingerencji w działanie programu zainstalowanego na komputerze użytkownika. Takie ukryte drzwi do piwnicy polskiego wirusa byłyby wiec ziszczeniem się marzeń, Keitha Alexandra, szefa NSA, nazywanego często najpotężniejszym człowiekiem na globie.

Po drugie, Amerykanie dalej chcą rozszerzać swoją nielegalną obecność w zagranicznych serwerowniach, aby jeszcze efektowniej móc skanować fotki z wakacji na Hawajach, jakie Romek z Mokotowa przechowuje na swoim dysku. Jak do tej pory na takiej serwerowej „mapie skarbów” wewnątrz naszego kraju jest zaznaczony jeden punkt, ale nikt u licha nie wie gdzie dokładnie go szukać…

Przewaga USA na cybernetycznym froncie rośnie, a chyba już nikt nie ma wątpliwości, że areną następnego konfliktu zbrojnego stanie się Internet. Oczywiście realne pola bitew nie znikną, ale wymierny wpływ na ich wygląd będzie miała zręczność palców i bystrość intelektów ludzi, którzy dłoni nie trzymają na karabinach, a na myszce i klawiaturze. Powiedzenie, że „przed wybuchem wojny, każda armia jest świetnie przygotowana do prowadzenie ostatniego konfliktu” powoli odchodzi więc do lamusa.

Pierwsze pozytywne jaskółki

Co jednak dość zaskakujące pojawiają się obecnie syndromy zmniejszenia inwigilacji internautów przez amerykańskie służby. Barack Obama powołał pięcioosobową radę, której zadaniem było odpowiedzenie na pytanie czy NSA przekroczyła swoje uprawnienia powołując się na konieczność obrony kraju.

Odpowiedź została sformułowana w formie rady na przyszłość, głoszącej, że skala podsłuchu w sieci powinna zostać ograniczona. Mam szczerą nadzieję, że akcja związana z powołaniem owej rady nie została zaaranżowana tylko i wyłącznie w celu pokazania, że prezydent USA chce jakoś poprawić kwestię prywatności.

Zwłaszcza prywatności nie-Amerykanów, do której komisja miała najwięcej zaostrzeń, nazywając ją niekiedy wprost łamaniem praw człowieka. Rada zauważyła także, że dość kłopotliwa sytuacja USA związana z podsłuchiwaniem europejskich polityków, może w przyszłości negatywnie zaważyć na gospodarce Stanów. Firmy i decydenci troszczący się o anonimowość swoich klientów, po prostu nie będą chciały tam inwestować.

A takich firm może być w przyszłości sporo, zwłaszcza biorąc pod uwagę niedawne porozumienie największych korporacji tego świata z Microsoftem, Apple i Google na czele, które postulują „obcięcie lepkich macek NSA”.

Hej, jesteśmy na Google News - Obserwuj to, co ważne w techu