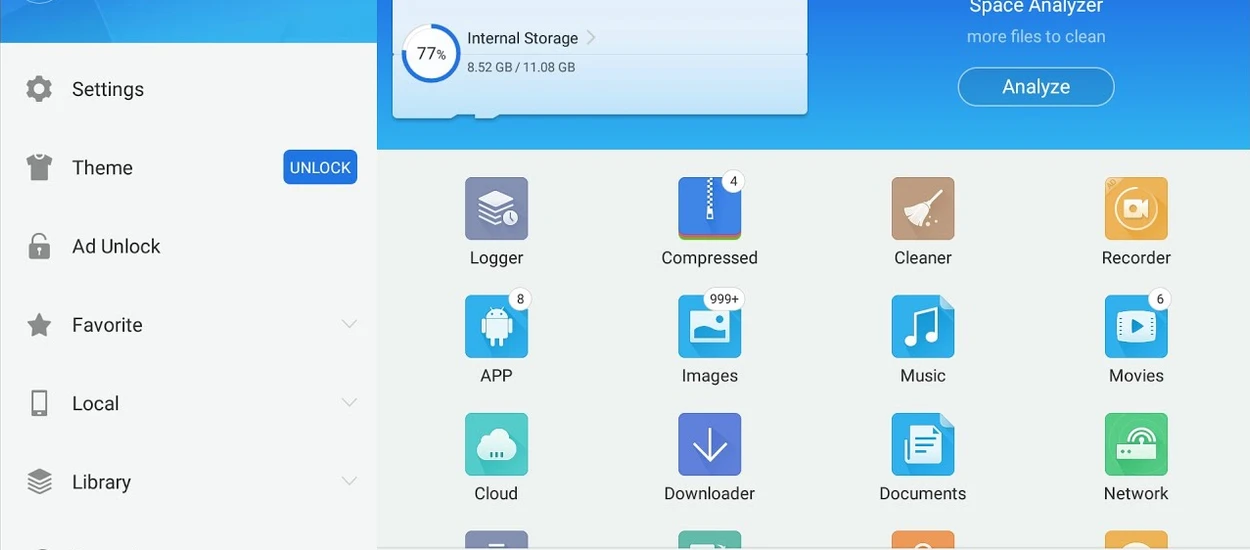

Twórca aplikacji rzecz jasna wie o tym problemie i obiecuje stosowną poprawkę. W popularnym menedżerze plików ES File Explorer dla systemu Android znaleziono zawsze włączony serwer ustanawiany przez aplikację za każdym razem, gdy program jest uruchamiany. Dopiero "zabicie" wszystkich procesów ES File Explorera powoduje jego wyłączenie.

Za każdym razem, gdy uruchamiany jest ES File Explorer, uruchamiany jest serwer HTTP otwierający lokalnie port 59777. Atakujący korzystający z tej samej sieci co urządzenie ofiary może uzyskać na tej podstawie sporo danych - począwszy od typu, nazwy urządzenia, a skończywszy na wyciąganiu z niego plików czy też uruchamianiu konkretnych programów - zdalnie. Co gorsza, dzieje się to nawet wtedy, gdy ES File Explorer nie dysponuje wszystkimi uprawnieniami, o które prosi. Wykazana podatność została już oznaczona i można ją śledzić tutaj: CVE-2019-6447.

Podatność odkrył Baptiste, który dodatkowo skonstruował skrypt w roli proof of concept - ten natomiast miał na celu zaprezentowanie możliwości, jakie płyną z eksploatowania luki. Działając w tej samej sieci WiFi co ofiara udało się wyodrębnić listę plików na urządzeniu, pobrać je, a nawet dostać się do informacji na karcie SD. Jak wspomnieliśmy wyżej - możliwe było także odczytanie danych o urządzeniu oraz zdalne uruchamianie programów.

Ale to nie wszystko - eksperci z firmy ESET znaleźli inne podatności tuż po opublikowani danych na temat CVE-2019-6447. Kolejna wykorzystuje technikę Man In The Middle i pozwala na przechwytywanie ruchu HTTP. Według Lukasa Stefanko z ESET-a podatne są wszystkie wersje ES File Explorer do wersji 4.1.9.7.4.

ES File Explorer został wzięty na celownik również przez innych ekspertów ds. cyberbezpieczeństwa i z niekorzyścią dla niego znaleziono jeszcze inne luki. Nie zostały one jeszcze opisane: informacje na ich temat mają pojawić się w sieci w ciągu kolejnych dni. W tym czasie spodziewamy się również, że ES File Explorer zostanie zaktualizowany, a wszelkie wykazane metody ataków przestaną być już aktualne.

ES File Explorer - jak bardzo możliwy jest atak?

Wykazane ataki charakteryzują się pewnymi ograniczeniami dla cyberprzestępców. Przede wszystkim, ci muszą znajdować się w tej samej sieci. To z kolei oznacza, że komuś musi zwyczajnie zależeć na wyciągnięciu danych z naszego sprzętu. Ale... wystarczy, że zalogujemy się w publicznej sieci WiFi i zasadniczo mamy spory problem. Będąc na lotnisku, czy w innym miejscu, gdzie funkcjonuje publiczna, otwarta sieć bezprzewodowa możemy wręcz zaprosić cyberprzestępcę do przeszukania naszego telefonu.

Warto pamiętać, że nie tylko nasze telefony mogą być źródłem niebezpiecznego ataku - również aplikacje które instalujemy mogą wystawiać nasze informacje na potencjalne ryzyko. A zatem - gdy tylko pojawi się aktualizacja dla ES File Explorer, lepiej jest ją zainstalować (o ile nie stanie się to samo).

Hej, jesteśmy na Google News - Obserwuj to, co ważne w techu