Poniższe opowiadanie to kontynuacja cyklu, w ramach projektu edukacyjnego „CSI - Cyber Security Initiative”, traktującego o bezpieczeństwie w sieci, który to objęliśmy patronatem. Wcześniejsze wpisy z tego cyklu znajdziecie pod tym linkiem - CSI.

Na niebie pokazało się słońce. Pączki obsypały gałęzie. Początek kwietnia i 22 stopnie na termometrze. Wiosna! "Ileż można siedzieć przed komputerem?" pomyślał Janusz i postanowił, że dziś jest dobry dzień na to, aby ludzi -- wyjątkowo -- okradać nie w sieci, a na dworze. W końcu trochę świeżego powietrza raz na jakiś czas nikomu jeszcze nie zaszkodziło...

Wstał od komputera i rzucił okiem na aplikację pokazującą poziom stężenia pyłów PM10 w Krakowie.

Warunki były sprzyjające -- dziś zanieczyszczenie powietrza przekraczało normę jedynie dwukrotnie. To tym bardziej zachęciło go do wyjścia. Założył garnitur i wzorowo zawiązał półwindsora. Uśmiechnął się w duchu na myśl o tym, jak zgubne jest wyobrażenie większości społeczeństwa, że gość w garniturze nie może być złodziejem. Sięgnął do szuflady z elektroniką i wyjął z niej mały jammer pracujący na częstotliwości 300-900MHz, lornetkę oraz śrubokręt. Poprawił swoją maskę antysmogową i zjechał do garażu.

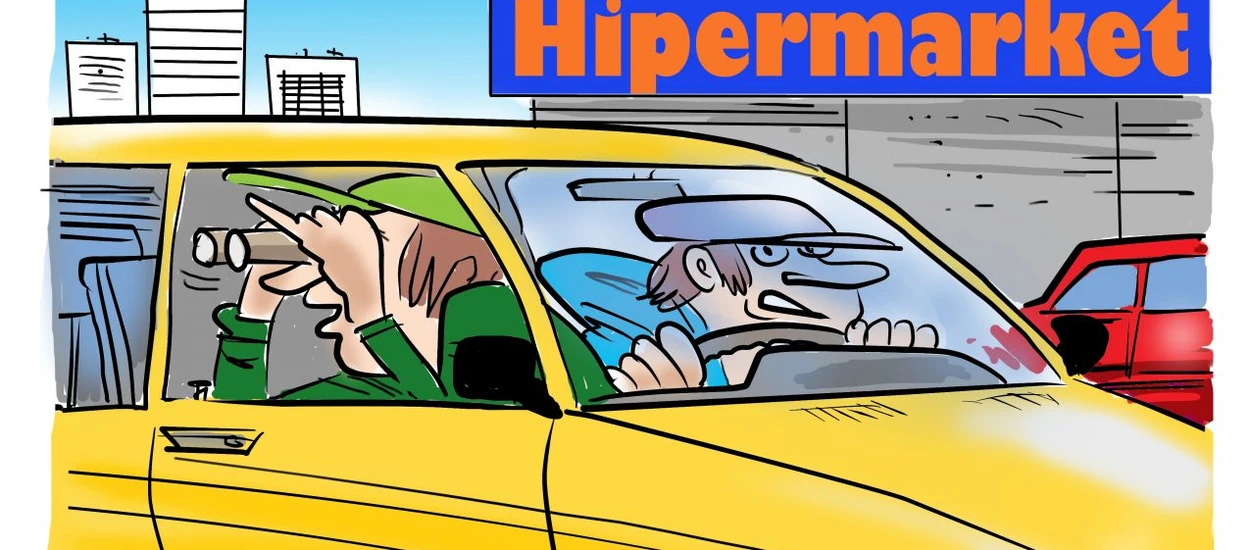

W garażu błyskawicznie (w końcu robił to nie pierwszy raz) odkręcił swoje tablice rejestracyjne i przymocował lewe blachy, które kilka tygodni temu odkręcił z jednego z zakurzonych samochodów porzuconych na osiedlowym parkingu. Po kilku minutach był już przed największym w mieście supermarketem. Zaparkował tuż przy wjeździe na parking, tak aby z oddali dobrze widzieć nadjeżdżające samochody. Zbliżała się 17:00. Godzina zakupowego szczytu. Przytknął do oka lornetkę.

"Jest!" -- szepnął pod nosem, kiedy w okularze zauważył nadjeżdżającą białą Skodę, obklejoną logotypami jednego z banków. Prowadząca samochód kobieta plotkowała przez komórkę. Odpalił silnik i poczekał aż firmowa skoda przejedzie przed jego maską. Ruszył za nią powoli i cierpliwie odczekał 2 minuty, aż wciąż rozmawiająca przez komórkę paniusia w końcu poprawnie zaparkuje równolegle i poprawi makijaż w tylnym lusterku... Kiedy tylko drzwi od skody się otworzyły, włączył jammer.

Tak jak przypuszczał, wciąż zafrapowana rozmową telefoniczną pracownica banku po wygramoleniu się z samochodu, trzasnęła drzwiami i pognała prosto w stronę wejścia do supermarketu. Po dwóch krokach, nie patrząc na samochód, odruchowo wyciągnęła rękę do tyłu w kierunku Skody i nacisnęła na kluczyku przycisk kłódki, uruchamiający zamek centralny.

"Bingo!" -- krzyknął Janusz i poprawił antysmogową maskę na nosie. Poczekał aż kobieta zniknie za obrotowymi drzwiami supermerketu i pomału wyszedł ze swojego samochodu. Dyskretnie rozejrzał się, a następnie pewnym krokiem ruszył do bagażnika białej Sody. Nie przepadał za tą marką, bo z racji olbrzymich bagażników charakterystycznych dla Octavii, często torby z firmowym laptopem musiał szukać dłużej niż w firmowych fiatach Panda. Na szczęście tym razem nie było żadnych kłopotów zlokalizował laptopa i po 30 sekundach z powrotem był w swoim samochodzie.

Kiedy wsiadał, kątem oka zauważył, że tuż obok bankowej Skody właśnie zaparkował Opel jednej ze znanych krakowskich firm zajmujących się wdrożeniami IT. Wyszedł z niego szpakowaty mężczyzna, który otworzył tylne drzwi i pomógł wyjść z samochodu swojej kilkuletniej córce. Ta w jednej ręce trzymała iPada, a w drugiej różowy tornister.

"Czyżby dzień odbierania dzieci z przedszkola przez ojca?" -- pomyślał Janusz -- "Współczuję, stary".

Szpakowaty wziął córkę na lewą rękę, a prawą otworzył bagażnik i z trudem wrzucił do niego tornister. Mała, najprawdopodobniej zafascynowana jakąś bajką na YouTube, szturchała ojca i pokazywała ręką na ekran iPada. Tata jednak nie dał się wciągnąć w oglądanie kreskówek. Sprawnie wygasił ekran iPada i położył go obok tornistra w bagażniku. To, jak można było się spodziewać, spowodowało lamenty młodej damy. Szpakowaty wyraźnie zdenerwowany trzasnął bagażnikiem, postawił córkę na asfalcie, złapał za rękę i zaczął ciągnąć płaczące dziecko w stronę wejścia do supermarketu. Drugą ręką wymierzył za siebie, w samochód i odruchowo nacisnął symbol kłódki na pilocie.

"Zorientuje się, czy nie" -- pomyślał Janusz, ale płacz dziecka okazał się wystarczająco dobrym rozpraszaczem dla szpakowatego informatyka. Kiedy zniknęli za drzwiami, Janusz po raz kolejny wynurzył się ze swojego samochodu i po 20 sekundach wrócił z kolejną torbą na laptopa.

"Szybko poszło, choć dziś nie pada" -- ucieszył się w duchu, robiąc trasę sprawdzeniową w drodze do domu. W deszczowe dni ludzie zwracają jeszcze mniej uwagi na to, czy samochód zamruga światłami lub charakterystycznie "chrupnie" centralnym zamkiem. Nie trzeba wypatrywać osoby rozmawiającej przez telefon, bo kiedy pada, każdy byle szybciej biegnie do drzwi supermarketu. Aby tylko nie zmoknąć...

* *

Otworzył piwo i włączył laptopa banierki, trzymając kciuki za to, aby dysk nie był szyfrowany. Bingo! Zobaczył ekran startu Windowsa. Niestety pomimo kilkunastu prób, nie udało mu się odgadnąć hasła, pomimo tego, że bazował zarówno na ciągach związanych z nazwą użytkownika, nazwą banku i obecną datą.

"Chyba się starzeje... No trudno" -- pomyślał i zaraz z uśmiechem, na głos, zawołał -- "Siostro, wkrętak Philipsa!"

Sprawnie wykręcił śrubki i wypiął dysk, podpinając go do blockera podłączonego do własnego laptopa. Uruchomił imagera i czekając aż FTK zakończy pracę postanowił rzucić okiem do torby szpakowatego.

"O cholera, Macbook!" -- wyszeptał zaintrygowany. Na szczęście w przeciwieństwie do jednej z agencji rządowych, Janusz zawsze miał przy sobie odpowiednią walizkę wkrętaków. Sięgnął po pentaloba i po otwarciu obudowy lekko się zdziwił:

"A więc dysku nie wykręcę... Do danych trzeba dostać się bezpośrednio" -- powiedział z obrzydzeniem charakterystycznym dla każdego z biegłych sądowych.

Uruchomił Macbooka z wciśniętymi klawiszami cmd+S. Na szczęście szpakowany nie ustawił hasła do firmware'u i komputer bez problemu wystartował w trybie single-usera.

Do konsoli wpisał:

mount -uw /

launchctl load /System/Library/LaunchDaemons/com.apple.opendirectoryd.plist

passwd sebawdrozeniowy

reboot

Dla żartu, jako hasło ustawił dokładnie takie hasło, jakie podpatrzył u prezydenta Andrzeja Dudy -- każdy mógł je odczytać z oficjalnego nagrania jakie na Facebooku prezydenta umieścił jego zespół prasowy.

Po zalogowaniu na konto szpakowatego nowoustawionym hasłem przeżył rozczarowanie. AppleID zostało założone na firmowego e-maila i nie miało podpiętej żadnej karty płatniczej, a w dodatku w Docku wyróżniała się ikona popularnego managera haseł.

Nie tracąc nadziei, otworzył aplikację Mail -- może chociaż hasło do poczty ma zapamiętane w aplikacji? Niestety -- i tu Janusz odniósł porażkę.

Szpakowaty nie korzystał z aplikacji Apple do obsługi poczty. Musiał więc wszystko robić przez przeglądarkę... Ale to przecież nie problem. Janusz szybko skopiował profil szpakowatego na pendrive'a:

cp -r /Users/sebawdrozeniowiec/Library/Application\ Support/Google/Chrome/Default/ /Volumes/GRUBYPENEK/

i po przepięciu pendrive'a do swojego laptopa (podpiętego do router wysyłającego cały ruch do internetu poprzez TOR-a i serwery VPN) wystartował przeglądarkę Google Chrome na profilu szpakowatego.

"Bingo! Leń nie wylogował się ani z Facebooka, ani z prywatnej poczty, ani z kilkunastu innych serwisów, w których dostrzegam pewien potencjał na fraudy. Chyba uda mi się z tego wyciągnąć jakieś kilkanaście tysięcy" -- Janusz zaczął snuć w głowie scenariusze przekrętów z wykorzystaniem serwisu ogłoszeniowego, do którego ciasteczko sesyjne także dalej było aktywne.

Dysk przeszukał jeszcze pod kątem interesujących plików (znalazł trochę kodu źródłowego i kluczy prywatnych) oraz zdjęć na których znajdował się kolor skóry charakterystyczny dla Polaka i kształty genitaliów. "To niesamowite, co potrafi dzisiejsze programy". Zapytanie co prawda zwróciło kilka pozytywnych wyników, ale niestety, żadne ze zdjęć nie zawierał pikantnych scen z sypialni szpakowatego, które nadawałyby się do szantażu. Wszystkie fotografie to zdjęcia pochodziły z kąpieli córki sprzed kilku lat.

Podczas rozpracowywania laptopa Szpakowatego usłyszał charakterystyczny dźwięk informujący o ukończeniu zgrywania obrazu z dysku twardego pracownicy banku. Janusz szybko przejrzał filesystem pod kątem predefiniowanej listy nazw plików i aż przetarł oczy patrząc na wyniki. Na dysku pracownicy banku znajdował się plik "hasła.txt".

"Tu pójdzie zdecydowanie łatwiej" -- pomyślał Janusz, podśmiechując się z kilku haseł, zwłaszcza tego do firmowego VPN-a. Janusz był pewien, że jak większość pracowników, pracownica banku zgłosi kradzież firmowego laptopa firmowemu działowi IT dopiero jutro rano, a więc hasło jest wciąż aktywne. Zapowiadała się więc długa noc buszowania po zasobach wewnętrznych jednego z banków.

Komentarz ekspercki

Autorem wypowiedzi jest Michał Iwan, dyrektor zarządzający F-Secure w Polsce.

W obecnych czasach życie prywatne i zawodowe się przenikają – korzystamy ze służbowych telefonów, laptopów, obsługujemy firmowe konta także poza godzinami pracy. Często przez 24 godziny na dobę pod naszą pieczą są sprzęty oraz hasła do różnego rodzaju systemów, w tym m.in. systemów bankowych.

W świecie nowoczesnych technologii hasła internetowe mają taką samą wartość jak klucze czy portfel. Wystarczy utrata jednego z nich, by narazić się na przykre konsekwencje, które mogą dotknąć także naszej sfery zawodowej.

W związku z tym powinniśmy podwoić naszą czujność – jesteśmy bowiem odpowiedzialni nie tylko za prywatne, ale i służbowe dane i zasoby.

Jeśli zarządzamy dużą ilością loginów i haseł dobrym, zalecanym rozwiązaniem jest korzystanie z oferowanego przez renomowanego producenta menedżera haseł. Jest to jednocześnie efektywna, jak i bezpieczna metoda. Nie zwalnia nas to jednak z zachowania czujności oraz okresowej zmiany hasła dostępowego do programu.

Zdecydowanie złym pomysłem jest natomiast zapisywanie wszystkich haseł w plikach tekstowych na komputerze, uaktywnianie opcji zapamiętywania haseł, czy też autologowania (także w przypadku serwisów zawierających bardzo wrażliwe dane!). Może i w ten sposób ułatwiamy swoją pracę, jednak odbywa się to kosztem naszego bezpieczeństwa teleinformatycznego.

Sprawia to, że w przypadku utraty sprzętu (co również jest możliwe, ze względu na fakt, że często pozostawiamy go pozbawionego należytej ochrony) lub przeprowadzenia zdalnego ataku, grozi nam ogromne ryzyko, którego konsekwencje mogą być bardzo poważne.

Hej, jesteśmy na Google News - Obserwuj to, co ważne w techu