Phishing, smishing, vishing, spoofing to terminy, które są z nami już bardzo długo. Przestępcy wykorzystują te różne formy ataków najczęściej do wyłudzenia od nas danych do logowania do bankowości elektronicznej. Mają one jednak jedną cechę wspólną - kiedy czytamy o nich, o szczegółach i scenariuszach ich przeprowadzenia, zachodzimy w głowę, jak coś takiego mogło się w ogóle udać?

Pod dzisiejszym artykułem na Niebezpiecznik.pl, przestrzegającym przed jednym takim atakiem pojawił się ciekawy komentarz, który daje do myślenia.

apropos błędów językowych w wiadomości obił mi się kiedyś o oczy artykuł, który sugerował, że ci co wyłapią te błędy i zwrócą na nie uwagę to i tak wyłapali by podstęp na późniejszym etapie. Przestępcom nie opłaca się poprawiać pisowni bo przy okazji działa to jako filtr- odsiewa osoby, na które przestępcy niepotrzebnie marnowali by czas. Zostają tylko ci co uwierzą we wszystko.

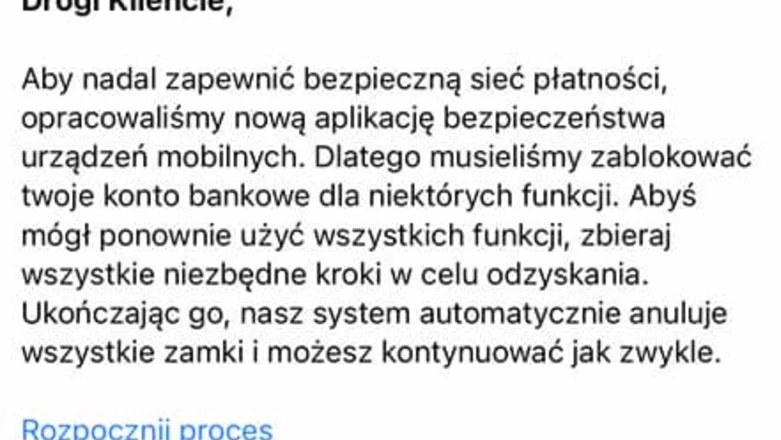

Rzeczywiście, jak sięgnę pamięcią po wszystkie takie próby ataków, przeważnie okraszone one były licznymi błędami językowymi, które już na etapie samej wiadomości powinny wzbudzić czujność potencjalnej ofiary. Dlatego banki i różne instytucje w swoich kampaniach informacyjnych czy edukacyjnych przestrzegają i uczulają na zwrócenie uwagi na treść wiadomości czy linki, które z ich poziomu otwieramy.

Co jednak w sytuacji, gdy te błędy są celowo robione? Co jeśli te błędy językowe to broń, a nie nieudolność przestępców? Nie chce mi się wierzyć, że przez conajmniej dekadę przestępcy nie wpadli na to, by konstruować te ataki z bezbłędną polszczyzną. Google Tłumacz czy DeepL poradziłyby sobie z tym już na pewno. Do tego nie jest powiedziane, że to są ataki przestępców tylko zza granicy. Również przestępcy biegle posługujący się językiem polskim mogą robić celowo takie błędy, właśnie z uwagi na to, na co zwraca uwagę Czytelnik Niebiezpiecznika.

Na stronach UOKiK pojawiła się dziś informacja o zarzutach dla czterech kolejnych banków w Polsce, które w wyniku takich ataków nie zwróciły ofiarom następnego dnia skradzionych środków. Prezes UOKiK tak tłumaczy te zarzuty:

Prawo określa, jakie obowiązki mają dostawcy usług płatniczych np. banki, gdy konsument zgłasza im, że doszło do transakcji, na którą nie wyraził zgody. W takiej sytuacji bank powinien następnego dnia roboczego zwrócić klientowi pieniądze, chyba że ma uzasadnione podejrzenie, że to sam konsument dokonał oszustwa i zgłosi to organom ścigania, lub jeśli od transakcji tej upłynęło ponad 13 miesięcy.

Skąd takie a nie inne prawo? Prezes UOKiK tłumaczy dalej, iż:

Taka konstrukcja przepisów od wielu lat ma na celu mobilizowanie sektora do ciągłego podnoszenia poziomu zabezpieczeń środków na rachunkach bankowych.

Zastanawiam się więc, co jeszcze banki musiałyby zrobić, by uchronić takich ludzi, którzy nie zwracają uwagi nawet na treść, linki i liczne błędy w wiadomościach phishingowych?

Logowanie się do bankowości, dodanie zaufanego odbiorcy, przelew na nieznany rachunek czy inne istotne zmiany na koncie - wszystko to wymaga dodatkowej autoryzacji, albo przez kody SMS albo poprzez mobilną autoryzację na smartfonie w aplikacji mobilnej banku.

Te zabezpieczenia jednak na nic się zdają, bo takie ofiary i tak je podają przestępcom. Zwróćmy uwagę na podane przez UOKiK scenariusze ataków, w wyniku których reklamacje są odrzucane przez banki:

Konsumentka 1 – pielęgniarka - była zagranicą w drodze na lotnisko, gdy odebrała telefon od oszusta, który przedstawił się jako pracownik działu technicznego jej banku i poinformował o wykrytych hakerskich przelewach na jej koncie. Na telefonie wyświetlał jej się numer oddziału banku. Oszust zażądał wysłania SMS-ów „niezbędnych”, aby anulować przelewy.

Nie ma tu informacji o treści tych SMS-ów, ale z uwagi na to, że z jej konta zniknęły wszystkie pieniądze i jeszcze wzięto na jej dane kredyt mniemam, że podała w nich dane do logowania do swojej bankowości elektronicznej - innej możliwości zważywszy na skutki nie widzę.

Konsument 2 wystawił rzeczy na sprzedaż na portalu internetowym. Otrzymał e-maila, że pieniądze ze sprzedaży są przygotowane do odbioru. Kliknął w ikonkę „odbierz środki” i został przekierowany na stronę banku – jak się później okazało - fałszywą. Otrzymał SMS z kodem, który miał podać w bankowości online. Gdy z kolejnego SMS-a dowiedział się, że dodaje w bankowości online kartę wirtualną, zorientował się, że coś złego dzieje z jego kontem.

Typowy atak phishing w wiadomości e-mail, ofiara klika w link w wiadomości do fałszywej strony swojego banku, wpisuje login i hasło - te same wpisuje przestępca na prawdziwej stronie banku, tradycyjnie przychodzi SMS z banku na telefon ofiary z kodem autoryzacyjnym - podobnie ofiara wpisuje go na fałszywej stronie, przestępca na prawdziwej.

Konsumentka 3 - w bardzo trudnej sytuacji finansowej i w trakcie rozpoczęcia płatnych studiów zaocznych – postanowiła sprzedać płaszcz na jednym z portali. Podczas tej transakcji została oszukana przez przestępcę, który wyłudził od niej dane do logowania (była przekonana, że są niezbędne do dokonania transakcji) i dostał się do systemu bankowości on-line.

Ofiara podała wszystkie dane logowania będąc przekonana, że są niezbędne do przeprowadzenia transakcji. Ponownie zachodzę w głowę, jak w takiej sytuacji bank ma ochronić taką ofiarę przed skutkami takiego ataku? Jakie jeszcze zabezpieczenia ma wdrożyć?

Obawiam się, że z czasem banki będą zmuszone w takiej sytuacji - konieczności zwracania środków i nakładanych kar, wrócić do oferowania swoich usług w modelu znanym z czasów sprzed ery smartfonów. Wszystko będziemy musieli załatwiać w oddziałach banku, ewentualnie przed każdym przelewem online bank będzie do nas dzwonił i upewniał się, czy aby na pewno chcemy dokonać takiej transakcji. Zapomnimy o kredytach online, zakładaniu kont czy ich przenoszeniu bez wizyty w oddziale.

Oczywiście jest w perspektywie jeszcze biometria behawioralna, czyli identyfikowanie klientów po sposobie korzystania z klawiatury czy myszki. Jednak mBank pracuje nad nią od 2018 roku i jeszcze nic nie słychać o ostatecznym jej wdrożeniu.

Co więcej, ostatnio przy wprowadzeniu biometrii behawioralnej przy płatnościach kartą mBank zastrzegł, iż klienci, którzy nie wyrażą zgody na gromadzenie danych biometrycznych będą musieli w miejsce autoryzacji kodami SMS, zacząć korzystać z autoryzacji mobilnej. Widać więc, że to już takie rozmienianie się na drobne i powrót do punktu wyjścia, czyli jedynej sprawdzonej - przynajmniej w przypadku większości klientów, mobilnej autoryzacji transakcji.

Gromadzenie danych biometrycznych i wyrażanie na nie zgody to jedno, ale z drugiej strony to też potencjalne problemy - zmiana komputera, klawiatury czy myszki to już inny sposób pisania, którego algorytmy czy skrypty muszą się uczyć na nowo, po drodze blokując konto prawdziwemu klientowi. Poza tym większość czasu spędzamy już w smartfonie, gdzie nie było jeszcze mowy o wprowadzeniu biometrii behawioralnej. Widziałem jej testy, co prawda skuteczne, ale tylko w przypadku komputera stacjonarnego sterowanego fizyczną klawiaturą oraz myszką i bankowości internetowej w przeglądarce.

Reasumując, nie widzę na dziś sensownego rozwiązania tej sytuacji. Policja niewiele może zdziałać - przyjmuje zgłoszenia, ale zastrzega, że skradzione środki trudno będzie odzyskać. Nawet jak to była zorganizowana grupa przestępcza i uda się ją rozbić, jej członkowie trafiają do więzienia, a klienci i tak skradzionych pieniędzy nie dostają z powrotem. UOKiK próbuje więc z miejsca odzyskać je ze strony banków własną interpretacją przepisów unijnych (więcej o tym tutaj), co w rezultacie może się odbić na nas wszystkich - niestety na wygodzie i wprowadzaniu nowoczesnych rozwiązań płatniczych, z których nie wszyscy klienci potrafią bezpiecznie korzystać.

Źródło: UOKiK.

Stock Image from Depositphotos.

Hej, jesteśmy na Google News - Obserwuj to, co ważne w techu