W czasach, gdy rzeczywiście możemy obawiać się o naszą prywatność, a w mediach co i rusz pojawiają się wiadomości i opinie świadczące o tym, że informacja to dziś atrakcyjny przedmiot handlu, niektórzy użytkownicy technologii rozglądają się za rozwiązaniami, które choć trochę pozwolą poczuć im się w Sieci swobodnie. Bezpieczeństwo ogółem powinno dotyczyć nas wszystkich - niezależnie od tego, czy "godzimy się" na utratę prywatności (która jest nieuchronna), czy też staramy się z tym zjawiskiem walczyć.

Obrona prywatności nie różni się zbytnio od ogólnego bezpieczeństwa naszych danych na komputerze. Im bardziej jesteśmy zabezpieczeni przed możliwością ataku, im trudniej jest określić naszą tożsamość - tym lepiej. Jeżeli pociąga Was wizja wysokiego poziomu bezpieczeństwa, a przy okazji... nie jesteście komputerowymi "grzebaczami", nie lubicie bawić się w żmudne konfigurowanie (albo nie macie do tego głowy), z pomocą przychodzi niezwykle ciekawa dystrybucja Linuksa - Subgraph OS.

Obecnie twórcy dystrybucji poszukują testerów wczesnej wersji oprogramowania. Jeżeli testy przejdą pomyślnie, system trafi do szerszego grona użytkowników - obecnie jest na to jeszcze za wcześnie, jednak idea, która przyświeca twórcom jest jak najbardziej godna pochwały. Wynika ona z założenia, że nie wszyscy użytkownicy chcą ingerować w oprogramowanie po to, by było ono jak najbardziej bezpieczne. Subgraph OS to zbiór gotowych rozwiązań, które wymagają minimum zaangażowania użytkownika, a przy okazji pozwalają one na uzyskanie odpowiednio wysokiego poziomu bezpieczeństwa maszyny.

Podstawowym problemem tych najbezpieczniejszych dystrybucji Linuksa jest fakt, iż wymagają one często (choć nie zawsze) przynajmniej w miarę solidnych konfiguracji sprzętowych. W Sieci dostępnych jest mnóstwo takich wariantów, które zadziałają na znacznie słabszych maszynach, jednak nie oferują one tego, co Subgraph. Ten został uprzednio skonfigurowany tak, by przydać każdej maszynie, na której jest zainstalowany odpowiedni poziom bezpieczeństwa. Zatem - będzie on świetnym wyborem dla osób, które dysponują niekoniecznie nowym komputerem, jednak chcieliby one również na takim sprzęcie zachować jak największy poziom bezpieczeństwa. Wśród użytkowników Linuksa są również osoby, które nie mają odpowiedniej wiedzy, by zabezpieczyć swój komputer, albo po prostu nie mają na to czasu. Nie zastanawiają się nad tym, co tak naprawdę przesądza o dobrych zabezpieczeniach systemu operacyjnego i polegają na "gotowcach" - ta grupa również poszukuje bezpiecznych rozwiązań.

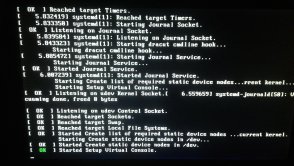

Subgraph OS oferuje pełne, obligatoryjne szyfrowanie dysku twardego. Oznacza to, że w przypadku gry komputer dostanie się w niepowołane ręce (albo sam dysk), niemożliwe będzie z niego odczytanie czegokolwiek przez osoby nieuprawnione. Szyfrowanie jest włączone w Subgraph OS domyślnie, zatem użytkownik na dobrą sprawę nie musi o tym nawet wiedzieć. Wystarczy, że o to zadbali twórcy. Ci natomiast chwalą się mechanizmem izolowania aplikacji od systemu (Oz), co w sytuacji, gdy aplikacja posiada jakąkolwiek lukę potencjalnie pozwalającą na przejęcie kontroli nad systemem, cyberprzestępca nie zdoła z niej skorzystać w pełni.

Aby możliwie jak najbardziej zmniejszyć ryzyko odczytania danych z komputera, przed jego wyłączeniem system automatycznie czyści pamięć operacyjną. Ktoś zapyta: "Ale jak to czyścić? RAM znika od razu po wyłączeniu komputera!". Właśnie nie do końca - w normalnych warunkach dane w kościach mogą trzymać się jeszcze kilkanaście sekund, a po schłodzeniu ich nawet dłużej. W pamięci RAM można znaleźć mnóstwo informacji, które pozwalają na uzyskanie późniejszego dostępu do komputera. Jak na razie obowiązkowe czyszczenie RAM-u przed wyłączeniem komputera jest najlepszym możliwym rozwiązaniem, jednak nie idealnym, bowiem mechanizm nie zadziała w przypadku odcięcia zasilania od maszyny "na ostro".

Subgraph OS wszystkie połączenia przenosi do TOR-a, który uchodzi za jedno z bezpieczniejszych rozwiązań w Sieci, a ponadto - każda aplikacja z Internetem łączy się przez proxy (nawet, jeżeli nie obsługuje ona ustawień proxy z jej poziomu).

Owa dystrybucja okazuje się być zatem kompletnym, prostym i co ważne - bezpiecznym rozwiązaniem nie tylko dla osób, które nie znają się w ogóle na bezpieczeństwie oprogramowania, ale także dla tych "leniwych". Producent nie ogłosił jeszcze żadnej wiążącej daty, która miałaby dotyczyć oficjalnej premiery Subgraph OS.

Grafika: 1

Hej, jesteśmy na Google News - Obserwuj to, co ważne w techu